SSHでスイッチを管理する

一部サポートしていない機種もありますが、多くの Catalyst スイッチも Cisco ルータ同様に SSH をサポートしています。

SSH も Telnet 同様に Cisco ルータと同じですので説明は省き、このシナリオでは基本的なものだけをやります。

詳しくは、Cisco ルータのシナリオをご覧ください。

SSH も Telnet 同様に Cisco ルータと同じですので説明は省き、このシナリオでは基本的なものだけをやります。

詳しくは、Cisco ルータのシナリオをご覧ください。

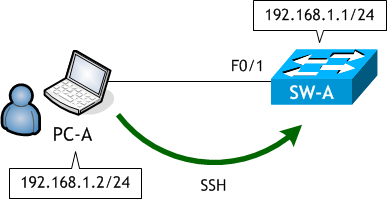

ネットワーク構成図

- SW-A に、ネットワーク構成図に示す通りIPアドレスとサブネットマスクを設定しなさい。

- PC-A に、ネットワーク構成図に示す通りIPアドレスとサブネットマスクを設定しなさい。

- PC-A から SW-A へ ping を実行しなさい。

- 以下の情報を基に SW-A で SSH サーバーを構成をしなさい。

- running-config で設定内容を確認しなさい。

- show ip ssh コマンドを実行しなさい。

- Tera Term を使って、PC-A から SW-A に ssh 接続 (SSHv2) しなさい。

- 特権モードに入りなさい。

- SW-A で、show ssh コマンドを実行しなさい。

- 現在の SSH 接続は維持したまま、新たに Tera Term を使って、PC-A から SW-A に ssh 接続 (SSHv1) しなさい。

- SW-A で、show ssh コマンドを実行しなさい。

- 最初に接続した SSHv2 のセッションを PC-A から切断しなさい。

- SW-A で、show ssh コマンドを実行しなさい。

- SSHv1 のセッションの方も PC-A から切断しなさい。

- SW-A で、show ssh コマンドを実行しなさい。

< SW-A > Switch# conf t Enter configuration commands, one per line. End with CNTL/Z. Switch(config)# host SW-A SW-A(config)# int vlan 1 SW-A(config-if)# ip add 192.168.1.1 255.255.255.0 SW-A(config-if)# no shut SW-A(config-if)# ^Z SW-A#

< PC-A > C:\> netsh interface ipv4 set address "イーサネット" static 192.168.1.2 255.255.255.0 C:\> ipconfig Windows IP 構成 イーサネット アダプター イーサネット: 接続固有の DNS サフィックス . . . . .: IPv4 アドレス . . . . . . . . . . . .: 192.168.1.2 サブネット マスク . . . . . . . . . .: 255.255.255.0 デフォルト ゲートウェイ . . . . . . .: C:\>

< PC-A >

C:\> ping 192.168.1.1

192.168.1.1 に ping を送信しています 32 バイトのデータ:

192.168.1.1 からの応答: バイト数 =32 時間 =12ms TTL=255

192.168.1.1 からの応答: バイト数 =32 時間 =2ms TTL=255

192.168.1.1 からの応答: バイト数 =32 時間 =4ms TTL=255

192.168.1.1 からの応答: バイト数 =32 時間 =1ms TTL=255

192.168.1.1 の ping 統計:

パケット数: 送信 = 4、受信 = 4、損失 = 0 (0% の損失)、

ラウンド トリップの概算時間 (ミリ秒):

最小 = 1ms、最大 = 12ms、平均 = 4ms

C:\>

| ドメイン名 | jukenki.local |

|---|---|

| SSH で使用するユーザ名 | ccna |

| SSH で使用するパスワード | cisco |

| SSH 暗号化鍵の長さ | 1024 |

| line vty | SSH のみ許可 |

< SW-A > SW-A# conf t Enter configuration commands, one per line. End with CNTL/Z. SW-A(config)# ip domain-name jukenki.local ← ドメイン名の設定 SW-A(config)# crypto key generate rsa ← SSH で使用する RSA 鍵の生成 The name for the keys will be: SW-A.jukenki.local Choose the size of the key modulus in the range of 360 to 4096 for your General Purpose Keys. Choosing a key modulus greater than 512 may take a few minutes. How many bits in the modulus [512]: 1024 ← 鍵の長さを指定 (1024以上を推奨) % Generating 1024 bit RSA keys, keys will be non-exportable... [OK] (elapsed time was 5 seconds) SW-A(config)# username ccna password cisco ← SSH で使用するユーザ名とパスワードの設定 SW-A(config)# line vty 0 15 SW-A(config-line)# login local ← ローカルで作成したアカウントでログイン認証を行う SW-A(config-line)# transport input ssh ← SSH のみ許可するように設定 SW-A(config-line)# ^Z SW-A#

■ 注意事項

1. 鍵の生成の前に、ドメイン名の設定が必要ドメイン名の設定前に、鍵を生成しようとするとエラーメッセージが出ます。

Switch(config)# crypto key generate rsa % Please define a domain-name first.※ Cisco ルータと異なり、ホスト名の設定は任意で、ホスト名を設定しなくても鍵の生成は可能です。

2. 鍵を生成する前に SSH のバージョン指定をすると、RSA 鍵の作成を促すメッセージが出る

(SSH のバージョン指定は必須ではありません。指定しなければ v1 と v2 の両方に対応します。)

SW-A(config)# ip ssh version 2 Please create RSA keys to enable SSH (and of atleast 768 bits for SSH v2).

< SW-A > SW-A# sh run | section line vty line vty 0 4 login local transport input ssh line vty 5 15 login local transport input ssh

< SW-A > SW-A# sh ip ssh SSH Enabled - version 1.99 Authentication timeout: 120 secs; Authentication retries: 3 Minimum expected Diffie Hellman key size : 1024 bits IOS Keys in SECSH format(ssh-rsa, base64 encoded): ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAAAgQCpxEkrooqtjbi6AXLv6mcZp0nsdk1sDSKSpUIh+ySE BuAWvvMdbZPRt/9ruRXMpWXsR3UGx7yNRgXxVwm6clrjchalNovhXox3r37kFKP5cY9q8nkSy4JwLpig SnYO0Eb/oEd6E104gJTAhlQ70l1xjWJ8hA0yNVmxqyIsyIwS5w== SW-A#

show ip ssh コマンドは、SSH のバージョンと設定データを表示します。

| SSH Enabled - version 1.5 | バージョン 1 のみ |

|---|---|

| SSH Enabled - version 2.0 | バージョン 2 のみ |

| SSH Enabled - version 1.99 | バージョン 1 と 2 |

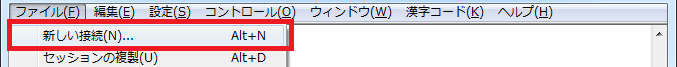

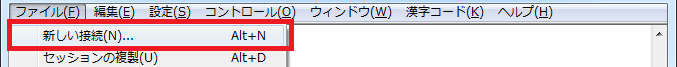

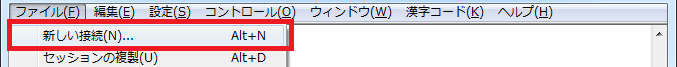

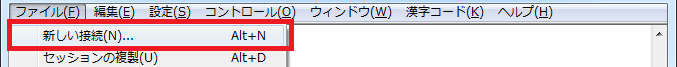

1) 現在 SW-A 用に開いている Tera Term のメニューバーから「新しい接続...」を選びます。

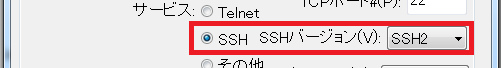

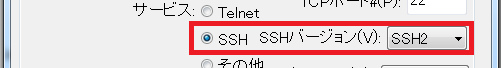

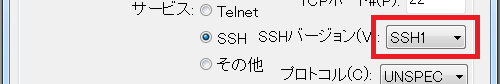

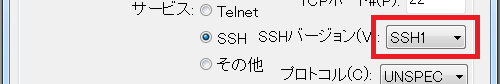

2) 「TCP/IP」を選び、SW-A の F0/0 のIPアドレスを入力し、「SSH2」を選び、「OK」ボタンを押します。

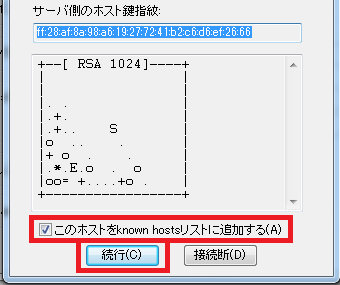

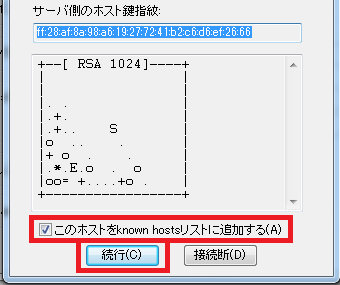

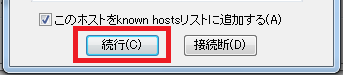

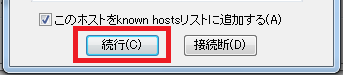

3) 「このホストをknown hostsリストに追加する」にチェックを入れたまま、「続行」ボタンを押します。

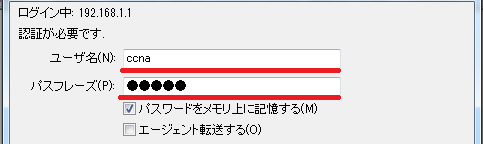

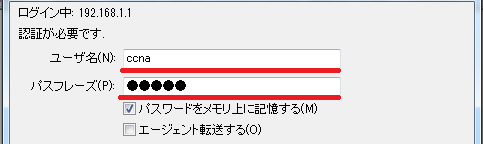

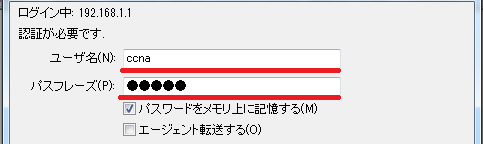

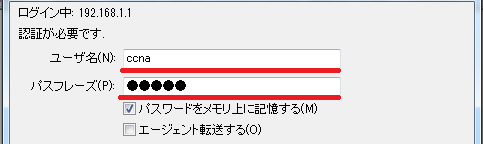

4) SW-A に登録したユーザ名とパスワードを入力し、「OK」ボタンを押します。

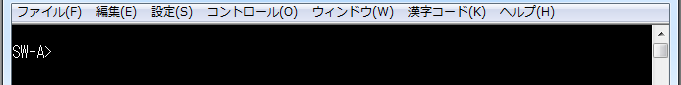

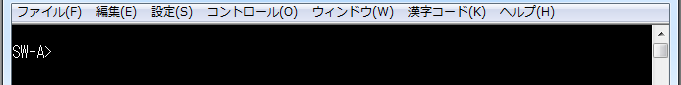

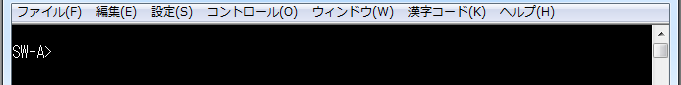

5) これで SW-A への SSH 接続が完了です。

2) 「TCP/IP」を選び、SW-A の F0/0 のIPアドレスを入力し、「SSH2」を選び、「OK」ボタンを押します。

3) 「このホストをknown hostsリストに追加する」にチェックを入れたまま、「続行」ボタンを押します。

4) SW-A に登録したユーザ名とパスワードを入力し、「OK」ボタンを押します。

5) これで SW-A への SSH 接続が完了です。

< PC-A の SSHv2 接続の Tera Tarm のウィンドウでの操作 > SW-A> en % No password set SW-A>

特権モードに入ることができません。

これは、SSH サーバーである SW-A に、特権パスワードを設定していないからです。

今回のシナリオでは、Catalyst スイッチに特権パスワードは設定しませんが、Telnet サーバー同様、SSH サーバーとなる Catalyst スイッチにも特権パスワードが必要なことは忘れないようにしてください。

これは、SSH サーバーである SW-A に、特権パスワードを設定していないからです。

今回のシナリオでは、Catalyst スイッチに特権パスワードは設定しませんが、Telnet サーバー同様、SSH サーバーとなる Catalyst スイッチにも特権パスワードが必要なことは忘れないようにしてください。

< SW-A > SW-A# sh ssh Connection Version Mode Encryption Hmac State Username 0 2.0 IN aes256-cbc hmac-sha1 Session started ccna 0 2.0 OUT aes256-cbc hmac-sha1 Session started ccna %No SSHv1 server connections running. SW-A#

show ssh コマンドは、SSH サーバの接続状態を表示します。

| Connection | セッション番号 |

|---|---|

| Version | SSH のバージョン |

| Mode | セッションの方向 |

| Encryption | 暗号化アルゴリズム |

| Hmac | ハッシュアルゴリズム |

| State | 認証接続状態 (Session started:ユーザ認証終了後) |

| Username | SSH で接続してきたクライアントのユーザ名 |

1) 現在 SW-A 用に開いている Tera Term のメニューバーから「新しい接続...」を選びます。

2) 「TCP/IP」を選び、「SSH1」を選び、「OK」ボタンを押します。

3) 「このホストをknown hostsリストに追加する」にチェックを入れたまま、「続行」ボタンを押します。

4) SW-A に登録したユーザ名とパスワードを入力し、「OK」ボタンを押します。

5) これで SW-A への2つ目の SSH 接続が完了です。

2) 「TCP/IP」を選び、「SSH1」を選び、「OK」ボタンを押します。

3) 「このホストをknown hostsリストに追加する」にチェックを入れたまま、「続行」ボタンを押します。

4) SW-A に登録したユーザ名とパスワードを入力し、「OK」ボタンを押します。

5) これで SW-A への2つ目の SSH 接続が完了です。

< SW-A > SW-A# sh ssh Connection Version Encryption State Username 1 1.5 3DES Session started ccna Connection Version Mode Encryption Hmac State Username 0 2.0 IN aes256-cbc hmac-sha1 Session started ccna 0 2.0 OUT aes256-cbc hmac-sha1 Session started ccna SW-A#

Connection: 1、Version: 1.5 が追加されました。

これが後から接続した SSHv1 の接続セッションです。

これが後から接続した SSHv1 の接続セッションです。

< PC-A の SSHv2 接続の Tera Tarm のウィンドウでの操作 > SW-A> exit

デフォルトでは Tera Tarm のウィンドウが閉じます。

閉じない場合は Tera Tarm 側の設定ですので、クローズボックスで閉じてください。

閉じない場合は Tera Tarm 側の設定ですので、クローズボックスで閉じてください。

< SW-A > SW-A# sh ssh Connection Version Encryption State Username 1 1.5 3DES Session started ccna %No SSHv2 server connections running. SW-A#

SSHv1 接続のセッションのみ残っています。

< PC-A の SSHv1 接続の Tera Tarm のウィンドウでの操作 > SW-A> exit

< SW-A > SW-A# sh ssh %No SSHv2 server connections running. %No SSHv1 server connections running. SW-A#

SSH による接続セッションは全てなくなりました。