スティッキーラーニングを使う

※ 前の「シナリオ」の続きとして記載しています。

セキュアMACアドレスをスタティックに設定すると、転送を許可する PC を予めスイッチに登録することができますので、不正な PC のフレームの転送を防ぐことができます。しかし、各PCのMACアドレスを調べ、1つ1つ登録していくのは少し手間がかかります。そこで、今回のシナリオではこの手間を省くスティッキーラーニングを使用します。

前回のシナリオでは以下の設定で行いましたが

今回のシナリオでは以下の設定で行います。

スティッキーラーニングを使うと、セキュアMACアドレスをダイナミックに学習し、そして、学習したセキュアMACアドレスをスタティックと同様に running-config に追加することができます。

前回のシナリオでは以下の設定で行いましたが

| 最大セキュアMACアドレス数 | 2 |

|---|---|

| 違反モード | protect |

| セキュアMACアドレス | スタティック |

| 最大セキュアMACアドレス数 | 2 |

|---|---|

| 違反モード | restrict |

| セキュアMACアドレス | スティッキー |

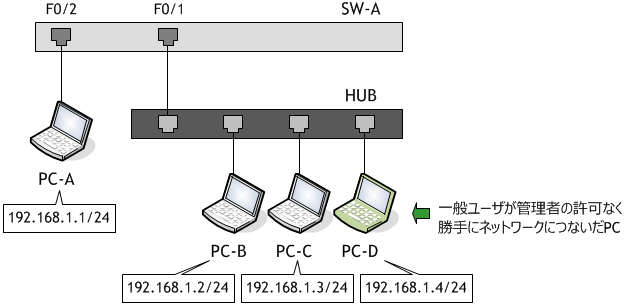

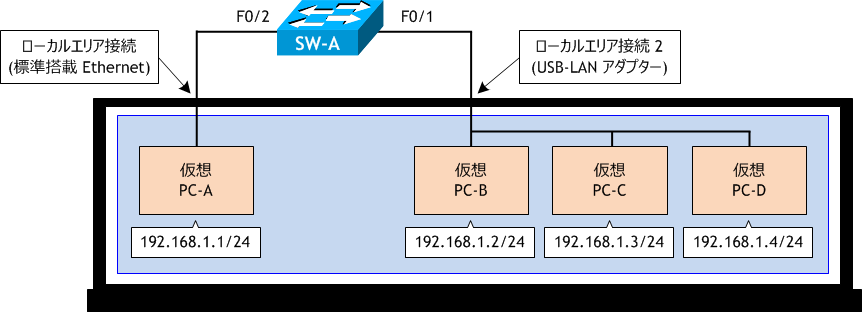

想定するネットワーク構成図

ラボ・シナリオで使用するネットワーク構成図

- SW-A を初期化するために SW-A を再起動させなさい。

- SW-A の F0/1 でポートセキュリティを以下の通り設定しなさい。

- SW-A で、sh port-security address コマンドを実行しなさい。

- sh run で設定したポートセキュリティを確認しなさい。

- PC-B から PC-A へ ping を実行しなさい。

- PC-C から PC-A へ ping を実行しなさい。

- SW-A で、sh port-security address コマンドを実行しなさい。

- sh run で設定したポートセキュリティを確認しなさい。

- PC-D をネットワークに接続し、PC-A へ ping を実行しなさい。

- PC-B から PC-A へ ping を実行しなさい。

- SW-A で、sh port-security int f0/1 コマンドを実行しなさい。

- SW-A で、clear port-security all コマンドを実行しなさい。

- SW-A で、sh port-security address コマンドを実行しなさい。

- sh run で設定したポートセキュリティを確認しなさい。

< SW-A >

SW-A# reload

System configuration has been modified. Save? [yes/no] : n

Proceed with reload? [confirm] < Enter >

| 最大セキュアMACアドレス数 | 2 |

|---|---|

| 違反モード | restrict |

| セキュアMACアドレス | スティッキー |

< SW-A > Switch# conf t Enter configuration commands, one per line. End with CNTL/Z. Switch(config)# host SW-A SW-A(config)# int f0/1 SW-A(config-if)# switchport mode access ← アクセスポートにする SW-A(config-if)# switchport port-security ← ポート セキュリティを有効にする SW-A(config-if)# switchport port-security maximum 2 ← セキュアMACアドレスの最大数を 2 にする SW-A(config-if)# switchport port-security violation restrict ← セキュリティ違反を検出した時の動作を restrict にする SW-A(config-if)# switchport port-security mac-address sticky ← スティッキーラーニングを有効にする SW-A(config-if)# ^Z SW-A#

< SW-A >

SW-A# sh port-security address

Secure Mac Address Table

-----------------------------------------------------------------------------

Vlan Mac Address Type Ports Remaining Age

(mins)

---- ----------- ---- ----- -------------

-----------------------------------------------------------------------------

Total Addresses in System (excluding one mac per port) : 0

Max Addresses limit in System (excluding one mac per port) : 8192

SW-A#

登録されているセキュアMACアドレスはありません。

< SW-A > SW-A# sh run | section interface FastEthernet0/1 interface FastEthernet0/1 switchport mode access switchport port-security maximum 2 switchport port-security switchport port-security violation restrict switchport port-security mac-address sticky SW-A#

後から比較します。

< PC-B >

C:\> ping 192.168.1.1

192.168.1.1 に ping を送信しています 32 バイトのデータ:

192.168.1.1 からの応答: バイト数 =32 時間 =920ms TTL=128

192.168.1.1 からの応答: バイト数 =32 時間 =1ms TTL=128

192.168.1.1 からの応答: バイト数 =32 時間 =1ms TTL=128

192.168.1.1 からの応答: バイト数 =32 時間 =2ms TTL=128

192.168.1.1 の ping 統計:

パケット数: 送信 = 4、受信 = 4、損失 = 0 (0% の損失)、

ラウンド トリップの概算時間 (ミリ秒):

最小 = 1ms、最大 = 920ms、平均 = 231ms

C:\>

< PC-C >

C:\> ping 192.168.1.1

192.168.1.1 に ping を送信しています 32 バイトのデータ:

192.168.1.1 からの応答: バイト数 =32 時間 =910ms TTL=128

192.168.1.1 からの応答: バイト数 =32 時間 =2ms TTL=128

192.168.1.1 からの応答: バイト数 =32 時間 =2ms TTL=128

192.168.1.1 からの応答: バイト数 =32 時間 =2ms TTL=128

192.168.1.1 の ping 統計:

パケット数: 送信 = 4、受信 = 4、損失 = 0 (0% の損失)、

ラウンド トリップの概算時間 (ミリ秒):

最小 = 2ms、最大 = 910ms、平均 = 229ms

C:\>

< SW-A >

SW-A# sh port-security address

Secure Mac Address Table

-----------------------------------------------------------------------------

Vlan Mac Address Type Ports Remaining Age

(mins)

---- ----------- ---- ----- -------------

1 009f.310b.0000 SecureSticky Fa0/1 -

1 009f.310c.0000 SecureSticky Fa0/1 -

-----------------------------------------------------------------------------

Total Addresses in System (excluding one mac per port) : 1

Max Addresses limit in System (excluding one mac per port) : 8192

SW-A#

PC-B と PC-C のMACアドレスがセキュアMACアドレステーブルに登録されました。

ここまではダイナミックセキュアMACアドレスと変わりません。

ここまではダイナミックセキュアMACアドレスと変わりません。

< SW-A > SW-A# sh run | section interface FastEthernet0/1 interface FastEthernet0/1 switchport mode access switchport port-security maximum 2 switchport port-security switchport port-security violation restrict switchport port-security mac-address sticky switchport port-security mac-address sticky 009f.310b.0000 ← PC-B のMACアドレス switchport port-security mac-address sticky 009f.310c.0000 ← PC-C のMACアドレス SW-A#

running-config にも、PC-B、PC-C のMACアドレスが登録されています。

これがスティッキーラーニングです。

これがスティッキーラーニングです。

スティッキーラーニングは非常に便利な機能ですが忘れてはいけないことがあります。

1) スティッキーラーニングを有効にしたら、許可したい全 PC のMACアドレスを直ちにセキュアMACアドレスとして学習させる。

→ 不正な PC がネットワークに接続される前に、許可したい全 PC をセキュアMACアドレスとして登録する。

2) 許可したい全ての PC のMACアドレスの学習が終わったら、startup-config に保存する。

→ スイッチを再起動させても、覚えたセキュアMACアドレスを消さないようにするため。

既にダイナミックに学習してしまっているセキュアMACアドレスがあった場合は、その後にスティッキーラーニングを有効にすると、ダイナミックセキュアMACアドレスからスティッキーセキュアMACアドレスに自動的に変換されますので、clear port-security dynamic コマンドでダイナミックセキュアMACアドレスを削除してから、許可したい PC だけを学習させるとよいでしょう。

1) スティッキーラーニングを有効にしたら、許可したい全 PC のMACアドレスを直ちにセキュアMACアドレスとして学習させる。

→ 不正な PC がネットワークに接続される前に、許可したい全 PC をセキュアMACアドレスとして登録する。

2) 許可したい全ての PC のMACアドレスの学習が終わったら、startup-config に保存する。

→ スイッチを再起動させても、覚えたセキュアMACアドレスを消さないようにするため。

既にダイナミックに学習してしまっているセキュアMACアドレスがあった場合は、その後にスティッキーラーニングを有効にすると、ダイナミックセキュアMACアドレスからスティッキーセキュアMACアドレスに自動的に変換されますので、clear port-security dynamic コマンドでダイナミックセキュアMACアドレスを削除してから、許可したい PC だけを学習させるとよいでしょう。

< PC-D >

C:\> ping 192.168.1.1

192.168.1.1 に ping を送信しています 32 バイトのデータ:

192.168.1.4 からの応答: 宛先ホストに到達できません。

192.168.1.4 からの応答: 宛先ホストに到達できません。

192.168.1.4 からの応答: 宛先ホストに到達できません。

192.168.1.4 からの応答: 宛先ホストに到達できません。

192.168.1.1 の ping 統計:

パケット数: 送信 = 4、受信 = 4、損失 = 0 (0% の損失)、

C:\>

設定した最大セキュアMACアドレスが 2 なので、3台目の PC-D のフレームはスイッチによって破棄されます。

< PC-B >

C:\> ping 192.168.1.1

192.168.1.1 に ping を送信しています 32 バイトのデータ:

192.168.1.1 からの応答: バイト数 =32 時間 =6ms TTL=128

192.168.1.1 からの応答: バイト数 =32 時間 =2ms TTL=128

192.168.1.1 からの応答: バイト数 =32 時間 =2ms TTL=128

192.168.1.1 からの応答: バイト数 =32 時間 =2ms TTL=128

192.168.1.1 の ping 統計:

パケット数: 送信 = 4、受信 = 4、損失 = 0 (0% の損失)、

ラウンド トリップの概算時間 (ミリ秒):

最小 = 2ms、最大 = 6ms、平均 = 3ms

C:\>

< SW-A > SW-A# sh port-security int f0/1 Port Security : Enabled Port Status : Secure-up Violation Mode : Restrict Aging Time : 0 mins Aging Type : Absolute SecureStatic Address Aging : Disabled Maximum MAC Addresses : 2 Total MAC Addresses : 2 Configured MAC Addresses : 0 Sticky MAC Addresses : 2 Last Source Address:Vlan : 009f.310d.0000:1 Security Violation Count : 24 SW-A#

前回のシナリオと同様に、違反フレームを受信してもポートを無効化しないため、PC-B や PC-C からのフレームは受信し転送します。ただし、前回と異なりセキュリティ違反回数のカウントやセキュリティ違反が発生した旨のメッセージが表示されます。これが Violation Mode:Restrict の動作です。

< SW-A > SW-A# clear port-security all SW-A#

clear port-security all は全てのセキュアMACアドレスを消去するコマンドです。

< SW-A >

SW-A# sh port-security address

Secure Mac Address Table

-----------------------------------------------------------------------------

Vlan Mac Address Type Ports Remaining Age

(mins)

---- ----------- ---- ----- -------------

-----------------------------------------------------------------------------

Total Addresses in System (excluding one mac per port) : 0

Max Addresses limit in System (excluding one mac per port) : 8192

SW-A#

< SW-A > SW-A# sh run | section interface FastEthernet0/1 interface FastEthernet0/1 switchport mode access switchport port-security maximum 2 switchport port-security switchport port-security violation restrict switchport port-security mac-address sticky SW-A#

running-config からも削除されますので気を付けましょう。

スタティックに登録したセキュアMACアドレスも削除されます。

スタティックに登録したセキュアMACアドレスも削除されます。