セキュアMACアドレスをスタティックに設定する

※ 前の「シナリオ」の続きとして記載しています。

前回のシナリオではポートセキュリティを有効にするだけで他には何も設定しませんでしたが、ポートセキュリティにはいくつかの設定オプションがあります。

前回のシナリオでは以下の設定 (全てデフォルト設定) で行いましたが

今回のシナリオでは以下の設定で行います。

セキュアMACアドレスにスタティックを使用することにより、フレームの転送を許可する端末 (PC) を予めスイッチに登録しておくことができます。

・PC-D は PC-B、PC-C と同じ USB-LAN 変換ケーブルを使用するように VirtualBox を設定する。

[ポートセキュリティの設定手順]

1) interface [interface-id] (必須)

ポートセキュリティを設定するインターフェイスを指定する。

2) switchport mode access (必須)

インターフェイスをアクセスポートにする。

3) switchport port-security (必須)

ポート セキュリティを有効にする。

4) switchport port-security maximum [value] (任意)

セキュアMACアドレスの最大数を設定する。指定できる範囲は 1~132 で、デフォルトは 1 。

5) switchport port-security violation { protect | restrict | shutdown } (任意)

セキュリティ違反を検出した時の動作を指定する。デフォルトは shutdown 。

6) switchport port-security mac-address [mac-address] (任意)

セキュアMACアドレスをスタティックに設定する。設定していない、または、設定していてもセキュアMACアドレスの最大数以下の場合、残りのセキュアMACアドレスはダイナミックに学習する。

7) switchport port-security mac-address sticky (任意)

スティッキーラーニングを有効にする。

上の設定手順からわかるとおり、セキュアMACアドレスには「ダイナミックに学習するもの」「スタティックに設定するもの」など、複数の種類があります。1) interface [interface-id] (必須)

ポートセキュリティを設定するインターフェイスを指定する。

2) switchport mode access (必須)

インターフェイスをアクセスポートにする。

3) switchport port-security (必須)

ポート セキュリティを有効にする。

4) switchport port-security maximum [value] (任意)

セキュアMACアドレスの最大数を設定する。指定できる範囲は 1~132 で、デフォルトは 1 。

5) switchport port-security violation { protect | restrict | shutdown } (任意)

セキュリティ違反を検出した時の動作を指定する。デフォルトは shutdown 。

6) switchport port-security mac-address [mac-address] (任意)

セキュアMACアドレスをスタティックに設定する。設定していない、または、設定していてもセキュアMACアドレスの最大数以下の場合、残りのセキュアMACアドレスはダイナミックに学習する。

7) switchport port-security mac-address sticky (任意)

スティッキーラーニングを有効にする。

[セキュアMACアドレスの種類]

スイッチを再起動させると、手動で設定/動的に学習した、上記の3つのセキュアMACアドレスは消えてしまいますが、通常設定後に running-config を startup-config に保存するものなので、そうすればダイナミックセキュアMACアドレス以外は消えずに残ります。スティッキーセキュアMACアドレスについては startup-config に保存するタイミングが重要ですが、次のシナリオで説明します。| タイプ | 登録方法 | 登録先 |

|---|---|---|

| ダイナミック | 動的 | アドレステーブル |

| スタティック | 手動 | アドレステーブルと running-config |

| スティッキー | 動的 | アドレステーブルと running-config |

前回のシナリオでは以下の設定 (全てデフォルト設定) で行いましたが

| 最大セキュアMACアドレス数 | 1 |

|---|---|

| 違反モード | shutdown |

| セキュアMACアドレス | ダイナミック |

| 最大セキュアMACアドレス数 | 2 |

|---|---|

| 違反モード | protect |

| セキュアMACアドレス | スタティック |

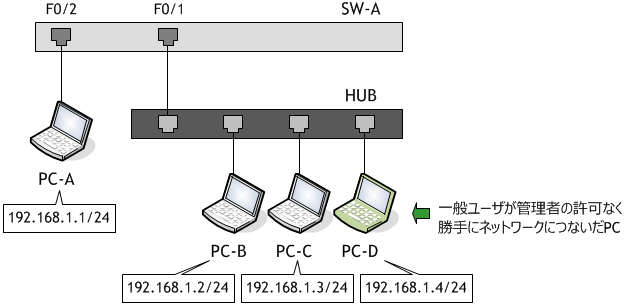

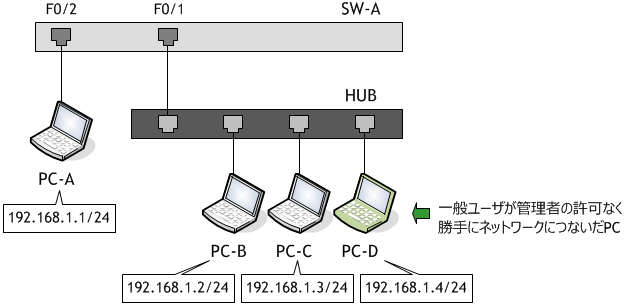

想定するネットワーク構成図

前回のシナリオに PC-D を追加します。

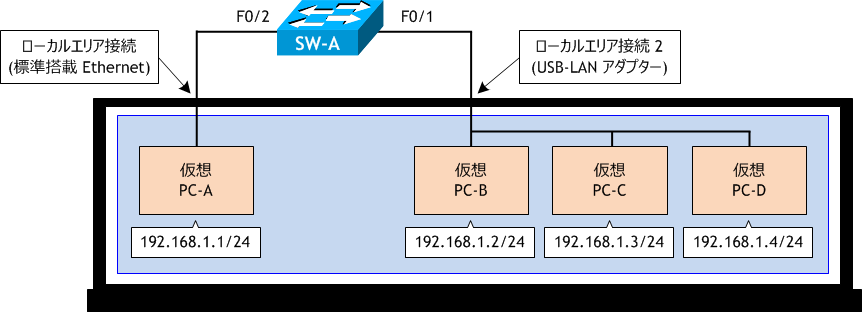

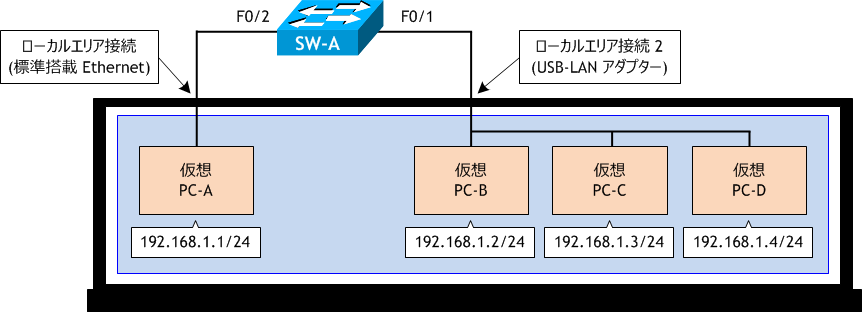

ラボ・シナリオで使用するネットワーク構成図

・物理 PC の VirtualBox 上に、PC-D の仮想 PC を追加する。・PC-D は PC-B、PC-C と同じ USB-LAN 変換ケーブルを使用するように VirtualBox を設定する。

- PC-D を、以下の情報を基に設定しなさい。

- PC-B、PC-C、PC-D のMACアドレスを調べなさい。

- SW-A を初期化するために SW-A を再起動させなさい。

- SW-A の F0/1 でポートセキュリティを以下の通り設定しなさい。

- SW-A で、sh port-security address コマンドを実行しなさい。

- sh run で設定したポートセキュリティを確認しなさい。

- PC-B から PC-Aへ ping を実行しなさい。

- PC-C から PC-Aへ ping を実行しなさい。

- PC-D から PC-Aへ ping を実行しなさい。

- PC-B から PC-Aへ ping を実行しなさい。

- SW-A で、sh port-security int f0/1 コマンドを実行しなさい。

| IPアドレス | 192.168.1.4/24 |

|---|---|

| デフォルトゲートウェイ | なし |

< PC-D > C:\> netsh interface ipv4 set address "イーサネット" static 192.168.1.4 255.255.255.0 C:\> ipconfig Windows IP 構成 イーサネット アダプター イーサネット: 接続固有の DNS サフィックス . . . . .: IPv4 アドレス . . . . . . . . . . . .: 192.168.1.4 サブネット マスク . . . . . . . . . .: 255.255.255.0 デフォルト ゲートウェイ . . . . . . .: C:\>

< PC-B > C:\> ipconfig /all | findstr アドレス 物理アドレス. . . . . . . . . . . . .: 00-9F-31-0B-00-00 IPv4 アドレス . . . . . . . . . . . .: 192.168.1.2(優先) C:\>

< PC-C > C:\> ipconfig /all | findstr アドレス 物理アドレス. . . . . . . . . . . . .: 00-9F-31-0C-00-00 IPv4 アドレス . . . . . . . . . . . .: 192.168.1.2(優先) C:\>

< PC-D > C:\> ipconfig /all | findstr アドレス 物理アドレス. . . . . . . . . . . . .: 00-9F-31-0D-00-00 IPv4 アドレス . . . . . . . . . . . .: 192.168.1.2(優先) C:\>

| PC-B | 009f.310b.0000 |

| PC-C | 009f.310c.0000 |

| PC-D | 009f.310d.0000 |

< SW-A >

SW-A# reload

System configuration has been modified. Save? [yes/no] : n

Proceed with reload? [confirm] < Enter >

| 最大セキュアMACアドレス数 | 2 |

|---|---|

| 違反モード | protect |

| スタティックセキュアMACアドレス | PC-B と PC-C のMACアドレス |

< SW-A > Switch# conf t Enter configuration commands, one per line. End with CNTL/Z. Switch(config)# host SW-A SW-A(config)# int f0/1 SW-A(config-if)# switchport mode access ← アクセスポートにする SW-A(config-if)# switchport port-security ← ポート セキュリティを有効にする SW-A(config-if)# switchport port-security maximum 2 ← セキュアMACアドレスの最大数を 2 にする SW-A(config-if)# switchport port-security violation protect ← セキュリティ違反を検出した時の動作を protect にする SW-A(config-if)# switchport port-security mac-address 009f.310b.0000 ← セキュアMACアドレスとして PC-B を登録する SW-A(config-if)# switchport port-security mac-address 009f.310c.0000 ← セキュアMACアドレスとして PC-C を登録する SW-A(config-if)# ^Z SW-A#

< SW-A >

SW-A# sh port-security address

Secure Mac Address Table

-----------------------------------------------------------------------------

Vlan Mac Address Type Ports Remaining Age

(mins)

---- ----------- ---- ----- -------------

1 009f.310b.0000 SecureConfigured Fa0/1 -

1 009f.310c.0000 SecureConfigured Fa0/1 -

-----------------------------------------------------------------------------

Total Addresses in System (excluding one mac per port) : 1

Max Addresses limit in System (excluding one mac per port) : 8192

SW-A#

< SW-A > SW-A# sh run | section interface FastEthernet0/1 interface FastEthernet0/1 switchport mode access switchport port-security maximum 2 switchport port-security switchport port-security violation protect switchport port-security mac-address 009f.310b.0000 switchport port-security mac-address 009f.310c.0000 SW-A#

< PC-B >

C:\> ping 192.168.1.1

192.168.1.1 に ping を送信しています 32 バイトのデータ:

192.168.1.1 からの応答: バイト数 =32 時間 =4ms TTL=128

192.168.1.1 からの応答: バイト数 =32 時間 =2ms TTL=128

192.168.1.1 からの応答: バイト数 =32 時間 =2ms TTL=128

192.168.1.1 からの応答: バイト数 =32 時間 =2ms TTL=128

192.168.1.1 の ping 統計:

パケット数: 送信 = 4、受信 = 4、損失 = 0 (0% の損失)、

ラウンド トリップの概算時間 (ミリ秒):

最小 = 2ms、最大 = 4ms、平均 = 2ms

C:\>

< PC-C >

C:\> ping 192.168.1.1

192.168.1.1 に ping を送信しています 32 バイトのデータ:

192.168.1.1 からの応答: バイト数 =32 時間 =3ms TTL=128

192.168.1.1 からの応答: バイト数 =32 時間 =2ms TTL=128

192.168.1.1 からの応答: バイト数 =32 時間 =2ms TTL=128

192.168.1.1 からの応答: バイト数 =32 時間 =1ms TTL=128

192.168.1.1 の ping 統計:

パケット数: 送信 = 4、受信 = 4、損失 = 0 (0% の損失)、

ラウンド トリップの概算時間 (ミリ秒):

最小 = 1ms、最大 = 3ms、平均 = 2ms

C:\>

PC-B、PC-C のMACアドレスは許可するように、スタティックセキュアMACアドレスとして登録しているので ping は成功します。

< PC-D >

C:\> ping 192.168.1.1

192.168.1.1 に ping を送信しています 32 バイトのデータ:

192.168.1.4 からの応答: 宛先ホストに到達できません。

192.168.1.4 からの応答: 宛先ホストに到達できません。

192.168.1.4 からの応答: 宛先ホストに到達できません。

192.168.1.4 からの応答: 宛先ホストに到達できません。

192.168.1.1 の ping 統計:

パケット数: 送信 = 4、受信 = 4、損失 = 0 (0% の損失)、

C:\>

ping は失敗します。

設定した最大セキュアMACアドレスが 2 で、かつ、2つのMACアドレスをセキュアMACアドレスとしてスタティックに登録したため、この2つのMACアドレス以外の送信元MACアドレスを持つフレームは違反フレームとして破棄されます。

設定した最大セキュアMACアドレスが 2 で、かつ、2つのMACアドレスをセキュアMACアドレスとしてスタティックに登録したため、この2つのMACアドレス以外の送信元MACアドレスを持つフレームは違反フレームとして破棄されます。

< PC-B >

C:\> ping 192.168.1.1

192.168.1.1 に ping を送信しています 32 バイトのデータ:

192.168.1.1 からの応答: バイト数 =32 時間 =10ms TTL=128

192.168.1.1 からの応答: バイト数 =32 時間 =1ms TTL=128

192.168.1.1 からの応答: バイト数 =32 時間 =2ms TTL=128

192.168.1.1 からの応答: バイト数 =32 時間 =2ms TTL=128

192.168.1.1 の ping 統計:

パケット数: 送信 = 4、受信 = 4、損失 = 0 (0% の損失)、

ラウンド トリップの概算時間 (ミリ秒):

最小 = 1ms、最大 = 10ms、平均 = 3ms

C:\>

< SW-A > SW-A# sh port-security int f0/1 Port Security : Enabled Port Status : Secure-up Violation Mode : Protect Aging Time : 0 mins Aging Type : Absolute SecureStatic Address Aging : Disabled Maximum MAC Addresses : 2 Total MAC Addresses : 2 Configured MAC Addresses : 2 Sticky MAC Addresses : 0 Last Source Address:Vlan : 0000.0000.0000:0 Security Violation Count : 0 SW-A#

前回のシナリオでは違反フレームを受信したインターフェイスはポートを無効化しました (Shutdown の動作) が、今回はポートを無効化しないため、違反フレームを受信しても PC-B や PC-C からのフレームは受信し転送します。また、違反フレームを受信しても何のメッセージも表示されません。これが Violation Mode:Protect の動作です。

※ 次の「シナリオ」に続きます。