2台のスイッチでVLANを設定する

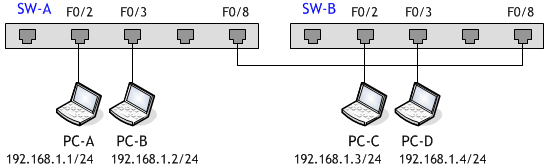

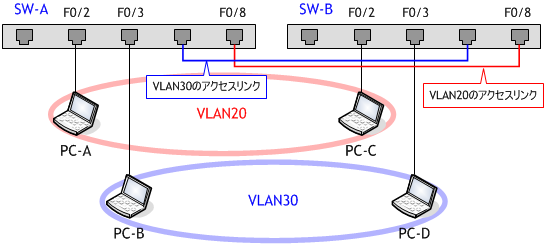

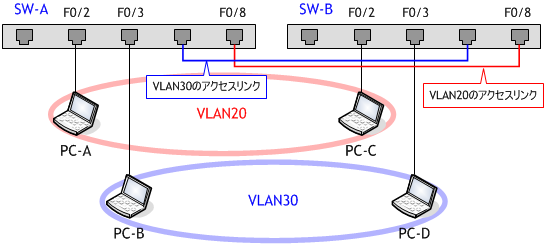

想定するネットワーク構成図

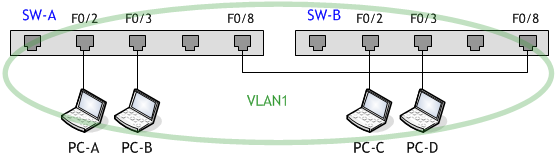

ラボ・シナリオで使用するネットワーク構成図

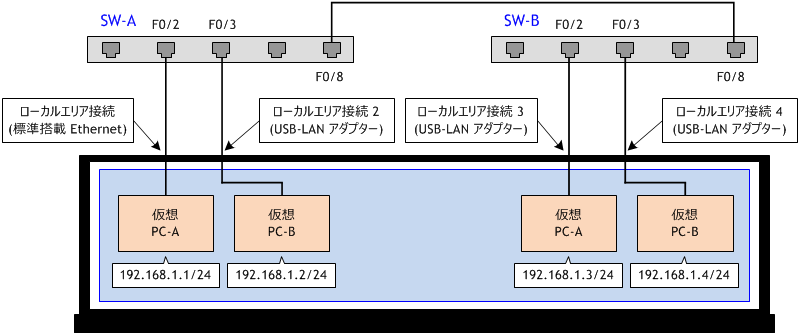

・物理 PC の VirtualBox 上に、PC-A、PC-B、PC-C、PC-D の4つの仮想 PC を構成する。・PC-A は物理 PC に標準搭載している LAN ポートを使用するように VirtualBox を設定する。

・物理 PC に USB-LAN 変換ケーブルを3つ接続し、PC-B、PC-C、PC-D がそれらを使用するように VirtualBox を設定する。

・物理 PC の全ての LAN ポートのプロパティで、[VirtualBox Bridged Networking Driver] 以外の全てのチェックを外す。

- PC-A を、以下の情報を基に設定しなさい。

- PC-B を、以下の情報を基に設定しなさい。

- PC-C を、以下の情報を基に設定しなさい。

- PC-D を、以下の情報を基に設定しなさい。

- PC-A から PC-B へ ping を実行しなさい。

- PC-A から PC-C へ ping を実行しなさい。

- PC-A から PC-D へ ping を実行しなさい。

- SW-A を、以下の情報を基に設定しなさい。

- SW-A で sh vlan brief コマンドを実行しなさい。

- SW-B を、以下の情報を基に設定しなさい。

- PC-A から PC-B へ ping を実行しなさい。

- PC-A から PC-C へ ping を実行しなさい。

- PC-A から PC-D へ ping を実行しなさい。

- SW-A の F0/8 を VLAN20 に所属させなさい。

- SW-A で sh vlan brief コマンドを実行し、F0/8 が VLAN20 に所属していることを確認しなさい。

- SW-B の F0/8 を VLAN20 に所属させなさい。

- SW-B で sh vlan brief コマンドを実行し、F0/8 が VLAN20 に所属していることを確認しなさい。

- PC-A から PC-C へ ping を実行しなさい。

- PC-B から PC-D へ ping を実行しなさい。

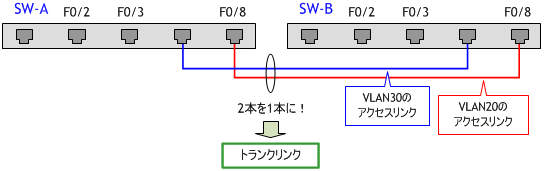

- SW-A の F0/8 をトランクポートに設定しなさい。

- SW-A で sh vlan brief コマンドを実行しなさい。

- SW-B の F0/8 をトランクポートに設定しなさい。

- SW-B で sh interfaces trunk コマンドを実行しなさい。

- PC-A から PC-C へ ping を実行しなさい。

- PC-B から PC-D へ ping を実行しなさい。

- SW-A で、sh flash コマンドを実行しなさい。

- SW-A と SW-B の vlan.dat を削除しなさい。

| IPアドレス | 192.168.1.1/24 |

|---|---|

| デフォルトゲートウェイ | なし |

< PC-A > C:\> netsh interface ipv4 set address "イーサネット" static 192.168.1.1 255.255.255.0 C:\> ipconfig Windows IP 構成 イーサネット アダプター イーサネット: 接続固有の DNS サフィックス . . . . .: IPv4 アドレス . . . . . . . . . . . .: 192.168.1.1 サブネット マスク . . . . . . . . . .: 255.255.255.0 デフォルト ゲートウェイ . . . . . . .: C:\>

| IPアドレス | 192.168.1.2/24 |

|---|---|

| デフォルトゲートウェイ | なし |

< PC-B > C:\> netsh interface ipv4 set address "イーサネット" static 192.168.1.2 255.255.255.0 C:\> ipconfig Windows IP 構成 イーサネット アダプター イーサネット: 接続固有の DNS サフィックス . . . . .: IPv4 アドレス . . . . . . . . . . . .: 192.168.1.2 サブネット マスク . . . . . . . . . .: 255.255.255.0 デフォルト ゲートウェイ . . . . . . .: C:\>

| IPアドレス | 192.168.1.3/24 |

|---|---|

| デフォルトゲートウェイ | なし |

< PC-C > C:\> netsh interface ipv4 set address "イーサネット" static 192.168.1.3 255.255.255.0 C:\> ipconfig Windows IP 構成 イーサネット アダプター イーサネット: 接続固有の DNS サフィックス . . . . .: IPv4 アドレス . . . . . . . . . . . .: 192.168.1.3 サブネット マスク . . . . . . . . . .: 255.255.255.0 デフォルト ゲートウェイ . . . . . . .: C:\>

| IPアドレス | 192.168.1.4/24 |

|---|---|

| デフォルトゲートウェイ | なし |

< PC-D > C:\> netsh interface ipv4 set address "イーサネット" static 192.168.1.4 255.255.255.0 C:\> ipconfig Windows IP 構成 イーサネット アダプター イーサネット: 接続固有の DNS サフィックス . . . . .: IPv4 アドレス . . . . . . . . . . . .: 192.168.1.4 サブネット マスク . . . . . . . . . .: 255.255.255.0 デフォルト ゲートウェイ . . . . . . .: C:\>

< PC-A >

C:\> ping 192.168.1.2

192.168.1.2 に ping を送信しています 32 バイトのデータ:

192.168.1.2 からの応答: バイト数 =32 時間 =4ms TTL=128

192.168.1.2 からの応答: バイト数 =32 時間 =2ms TTL=128

192.168.1.2 からの応答: バイト数 =32 時間 =2ms TTL=128

192.168.1.2 からの応答: バイト数 =32 時間 =2ms TTL=128

192.168.1.2 の ping 統計:

パケット数: 送信 = 4、受信 = 4、損失 = 0 (0% の損失)、

ラウンド トリップの概算時間 (ミリ秒):

最小 = 2ms、最大 = 4ms、平均 = 2ms

C:\>

< PC-A >

C:\> ping 192.168.1.3

192.168.1.3 に ping を送信しています 32 バイトのデータ:

192.168.1.3 からの応答: バイト数 =32 時間 =4ms TTL=128

192.168.1.3 からの応答: バイト数 =32 時間 =2ms TTL=128

192.168.1.3 からの応答: バイト数 =32 時間 =2ms TTL=128

192.168.1.3 からの応答: バイト数 =32 時間 =2ms TTL=128

192.168.1.3 の ping 統計:

パケット数: 送信 = 4、受信 = 4、損失 = 0 (0% の損失)、

ラウンド トリップの概算時間 (ミリ秒):

最小 = 2ms、最大 = 4ms、平均 = 2ms

C:\>

< PC-A >

C:\> ping 192.168.1.4

192.168.1.4 に ping を送信しています 32 バイトのデータ:

192.168.1.4 からの応答: バイト数 =32 時間 =4ms TTL=128

192.168.1.4 からの応答: バイト数 =32 時間 =2ms TTL=128

192.168.1.4 からの応答: バイト数 =32 時間 =2ms TTL=128

192.168.1.4 からの応答: バイト数 =32 時間 =2ms TTL=128

192.168.1.4 の ping 統計:

パケット数: 送信 = 4、受信 = 4、損失 = 0 (0% の損失)、

ラウンド トリップの概算時間 (ミリ秒):

最小 = 2ms、最大 = 4ms、平均 = 2ms

C:\>

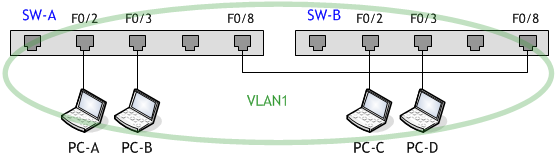

現在は、2台のスイッチ間を F0/8 ポートで接続し、デフォルト VLAN である VLAN1 しかないので、全ての ping は成功します。

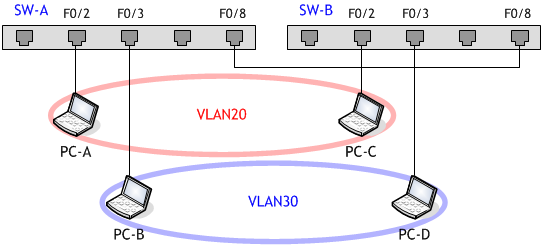

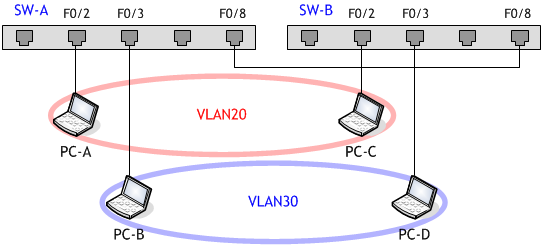

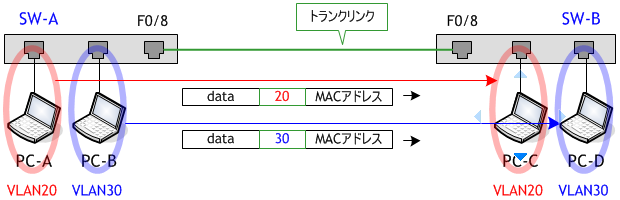

これを次図のように、VLAN20 と VLAN30 を作り、F0/2 を VLAN20 に、F0/3 を VLAN30 に割り当てます。

これを次図のように、VLAN20 と VLAN30 を作り、F0/2 を VLAN20 に、F0/3 を VLAN30 に割り当てます。

1) SW-A というホスト名を付ける

2) VLAN20 (名前は vlan20) と VLAN30 (名前は vlan30) を作成する

3) F0/2 を VLAN20 に、F0/3 を VLAN30 に割り当てる

4) F0/8 をアクセスポートに設定する

2) VLAN20 (名前は vlan20) と VLAN30 (名前は vlan30) を作成する

3) F0/2 を VLAN20 に、F0/3 を VLAN30 に割り当てる

4) F0/8 をアクセスポートに設定する

< SW-A > Switch# conf t Enter configuration commands, one per line. End with CNTL/Z. Switch(config)# host SW-A SW-A(config)# vlan 20 SW-A(config-vlan)# name vlan20 SW-A(config-vlan)# vlan 30 SW-A(config-vlan)# name vlan30 SW-A(config-vlan)# exit SW-A(config)# int f0/2 SW-A(config-if)# switchport access vlan 20 SW-A(config-if)# int f0/3 SW-A(config-if)# switchport access vlan 30 SW-A(config-if)# int f0/8 SW-A(config-if)# switchport mode access SW-A(config-if)# ^Z SW-A#

F0/8 のみアクセスポートに設定していますが、F0/2 や F0/3 をアクセスポートに設定してもかまいません。

また、2台のスイッチが Catalyst 2960 の場合は、F0/8 もアクセスポートに設定する必要はないのですが、スイッチの機種によってこの動作は変わってくるので明示的にアクセスポートに設定しています。

また、2台のスイッチが Catalyst 2960 の場合は、F0/8 もアクセスポートに設定する必要はないのですが、スイッチの機種によってこの動作は変わってくるので明示的にアクセスポートに設定しています。

< SW-A >

SW-A# sh vlan brief

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

1 default active Fa0/1, Fa0/4, Fa0/5, Fa0/6

Fa0/7, Fa0/8, Gi0/1

20 vlan20 active Fa0/2

30 vlan30 active Fa0/3

1002 fddi-default act/unsup

1003 token-ring-default act/unsup

1004 fddinet-default act/unsup

1005 trnet-default act/unsup

SW-A#

1) SW-B というホスト名を付ける

2) VLAN20 (名前は vlan20) と VLAN30 (名前は vlan30) を作成する

3) F0/2 を VLAN20 に、F0/3 を VLAN30 に割り当てる

4) F0/8 をアクセスポートに設定する

2) VLAN20 (名前は vlan20) と VLAN30 (名前は vlan30) を作成する

3) F0/2 を VLAN20 に、F0/3 を VLAN30 に割り当てる

4) F0/8 をアクセスポートに設定する

< SW-B > Switch# conf t Enter configuration commands, one per line. End with CNTL/Z. Switch(config)# host SW-B SW-B(config)# vlan 20 SW-B(config-vlan)# name vlan20 SW-B(config-vlan)# vlan 30 SW-B(config-vlan)# name vlan30 SW-B(config-vlan)# exit SW-B(config)# int f0/2 SW-B(config-if)# switchport access vlan 20 SW-B(config-if)# int f0/3 SW-B(config-if)# switchport access vlan 30 SW-B(config-if)# int f0/8 SW-B(config-if)# switchport mode access SW-B(config-if)# ^Z SW-B#

SW-B の F0/8 をアクセスポートに設定していますが、対抗ポートの SW-A の F0/8 がアクセスポートに設定されているので、実際には設定しなくてもアクセスポートになります。

< PC-A >

C:\> ping 192.168.1.2

192.168.1.2 に ping を送信しています 32 バイトのデータ:

192.168.1.1 からの応答: 宛先ホストに到達できません。

192.168.1.1 からの応答: 宛先ホストに到達できません。

192.168.1.1 からの応答: 宛先ホストに到達できません。

192.168.1.1 からの応答: 宛先ホストに到達できません。

192.168.1.2 の ping 統計:

パケット数: 送信 = 4、受信 = 4、損失 = 0 (0% の損失)、

C:\>

< PC-A >

C:\> ping 192.168.1.3

192.168.1.3 に ping を送信しています 32 バイトのデータ:

192.168.1.1 からの応答: 宛先ホストに到達できません。

192.168.1.1 からの応答: 宛先ホストに到達できません。

192.168.1.1 からの応答: 宛先ホストに到達できません。

192.168.1.1 からの応答: 宛先ホストに到達できません。

192.168.1.3 の ping 統計:

パケット数: 送信 = 4、受信 = 4、損失 = 0 (0% の損失)、

C:\>

< PC-A >

C:\> ping 192.168.1.4

192.168.1.4 に ping を送信しています 32 バイトのデータ:

192.168.1.1 からの応答: 宛先ホストに到達できません。

192.168.1.1 からの応答: 宛先ホストに到達できません。

192.168.1.1 からの応答: 宛先ホストに到達できません。

192.168.1.1 からの応答: 宛先ホストに到達できません。

192.168.1.4 の ping 統計:

パケット数: 送信 = 4、受信 = 4、損失 = 0 (0% の損失)、

C:\>

全ての ping が失敗します。

PC-A とは、異なる VLAN 上にある PC-B と PC-D には ping が失敗するのは前のシナリオで行いましたが、同一 VLAN 上にある PC-C との ping に失敗したのはなぜでしょうか?

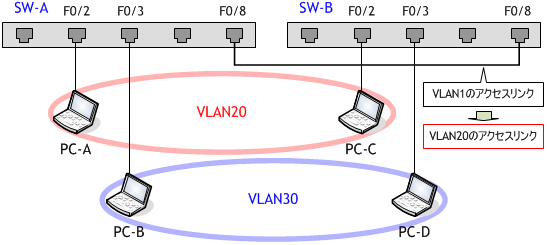

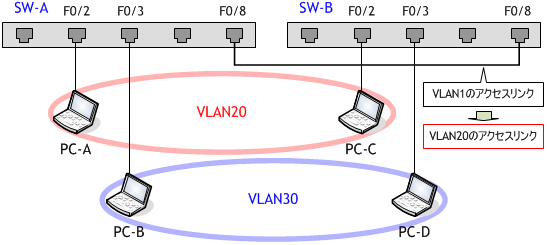

これは、スイッチ間で適切なリンクの設定を行っていないからです。SW-A の F0/8 も、SW-B の F0/8 も所属する VLAN はデフォルトのままですので、VLAN1 です。VLAN1 のリンク上を VLAN20 に所属する PC-A や PC-C のフレームが通過することはありません。VLAN20 のトラフックを通過させたければ、SW-A の F0/8 と SW-B の F0/8 間のリンクを VLAN20 に所属させる必要があります。

これは、スイッチ間で適切なリンクの設定を行っていないからです。SW-A の F0/8 も、SW-B の F0/8 も所属する VLAN はデフォルトのままですので、VLAN1 です。VLAN1 のリンク上を VLAN20 に所属する PC-A や PC-C のフレームが通過することはありません。VLAN20 のトラフックを通過させたければ、SW-A の F0/8 と SW-B の F0/8 間のリンクを VLAN20 に所属させる必要があります。

< SW-A > SW-A# conf t Enter configuration commands, one per line. End with CNTL/Z. SW-A(config)# int f0/8 SW-A(config-if)# switchport access vlan 20 SW-A(config-if)# ^Z SW-A#

< SW-A >

SW-A# sh vlan brief

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

1 default active Fa0/1, Fa0/4, Fa0/5, Fa0/6

Fa0/7, Gi0/1

20 vlan20 active Fa0/2, Fa0/8

30 vlan30 active Fa0/3

1002 fddi-default act/unsup

1003 token-ring-default act/unsup

1004 fddinet-default act/unsup

1005 trnet-default act/unsup

SW-A#

< SW-B > SW-B# conf t Enter configuration commands, one per line. End with CNTL/Z. SW-B(config)# int f0/8 SW-B(config-if)# switchport access vlan 20 SW-B(config-if)# ^Z SW-B#

< SW-B >

SW-B# sh vlan brief

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

1 default active Fa0/1, Fa0/4, Fa0/5, Fa0/6

Fa0/7, Gi0/1

20 vlan20 active Fa0/2, Fa0/8

30 vlan30 active Fa0/3

1002 fddi-default act/unsup

1003 token-ring-default act/unsup

1004 fddinet-default act/unsup

1005 trnet-default act/unsup

SW-B#

< PC-A >

C:\> ping 192.168.1.3

192.168.1.3 に ping を送信しています 32 バイトのデータ:

192.168.1.3 からの応答: バイト数 =32 時間 =8ms TTL=128

192.168.1.3 からの応答: バイト数 =32 時間 =2ms TTL=128

192.168.1.3 からの応答: バイト数 =32 時間 =2ms TTL=128

192.168.1.3 からの応答: バイト数 =32 時間 =2ms TTL=128

192.168.1.3 の ping 統計:

パケット数: 送信 = 4、受信 = 4、損失 = 0 (0% の損失)、

ラウンド トリップの概算時間 (ミリ秒):

最小 = 2ms、最大 = 8ms、平均 = 3ms

C:\>

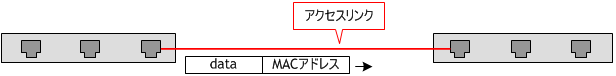

スイッチ間のリンクを VLAN20 のアクセスリンクで接続したため、VLAN20 に所属している PC-A と PC-C 間の ping は成功します。

< PC-B >

C:\> ping 192.168.1.4

192.168.1.4 に ping を送信しています 32 バイトのデータ:

192.168.1.2 からの応答: 宛先ホストに到達できません。

192.168.1.2 からの応答: 宛先ホストに到達できません。

192.168.1.2 からの応答: 宛先ホストに到達できません。

192.168.1.2 からの応答: 宛先ホストに到達できません。

192.168.1.4 の ping 統計:

パケット数: 送信 = 4、受信 = 4、損失 = 0 (0% の損失)、

C:\>

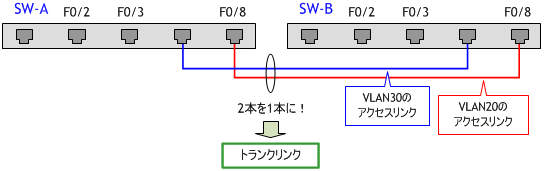

スイッチ間に VLAN30 用の接続リンクがないため、VLAN30 に所属している PC-B と PC-D 間の ping は失敗します。VLAN20 と同様に、スイッチ間を VLAN30 のアクセスリンクで接続すれば、VLAN30 に所属している PC-B と PC-D 間の ping は成功します。

だが、これでは VLAN の数だけケーブルが必要になりますし、その数だけスイッチポートも消費してしまいます。しかし、スイッチ間をアクセスリンクで接続せずトランクリンクで接続すれば、1本のケーブルだけで済ませることができます。

だが、これでは VLAN の数だけケーブルが必要になりますし、その数だけスイッチポートも消費してしまいます。しかし、スイッチ間をアクセスリンクで接続せずトランクリンクで接続すれば、1本のケーブルだけで済ませることができます。

< SW-A > SW-A# conf t Enter configuration commands, one per line. End with CNTL/Z. SW-A(config)# int f0/8 SW-A(config-if)# switchport mode trunk SW-A(config-if)# ^Z SW-A#

< SW-A >

SW-A# sh vlan brief

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

1 default active Fa0/1, Fa0/4, Fa0/5, Fa0/6

Fa0/7, Gi0/1

20 vlan20 active Fa0/2

30 vlan30 active Fa0/3

1002 fddi-default act/unsup

1003 token-ring-default act/unsup

1004 fddinet-default act/unsup

1005 trnet-default act/unsup

SW-A#

F0/8 がありません。

トランクポートは sh vlan brief には表示されません。

トランクポートは sh vlan brief には表示されません。

< SW-B > SW-B# conf t Enter configuration commands, one per line. End with CNTL/Z. SW-B(config)# int f0/8 SW-B(config-if)# switchport mode trunk SW-B(config-if)# ^Z SW-B#

SW-A と SW-B の F0/8 を両方とも switchport mode trunk コマンドでトランクポートに設定しましたが、両ポートで no switchport mode access コマンドでも両方のポートはトランクポートになります。switchport mode xxx を設定していない場合に、スイッチ同士を接続したら、そのポートはトランクポートになります。これについては後のシナリオで行います。

< SW-B > SW-B# sh int trunk Port Mode Encapsulation Status Native vlan Fa0/8 on 802.1q trunking 1 Port Vlans allowed on trunk Fa0/8 1-4094 Port Vlans allowed and active in management domain Fa0/8 1,20,30 Port Vlans in spanning tree forwarding state and not pruned Fa0/8 1,20,30 SW-B#

sh int trunk コマンドで、トランクポートで動作しているインターフェイスを確認することができます。

< PC-A >

C:\> ping 192.168.1.3

192.168.1.3 に ping を送信しています 32 バイトのデータ:

192.168.1.3 からの応答: バイト数 =32 時間 =8ms TTL=128

192.168.1.3 からの応答: バイト数 =32 時間 =2ms TTL=128

192.168.1.3 からの応答: バイト数 =32 時間 =2ms TTL=128

192.168.1.3 からの応答: バイト数 =32 時間 =2ms TTL=128

192.168.1.3 の ping 統計:

パケット数: 送信 = 4、受信 = 4、損失 = 0 (0% の損失)、

ラウンド トリップの概算時間 (ミリ秒):

最小 = 2ms、最大 = 8ms、平均 = 3ms

C:\>

< PC-B >

C:\> ping 192.168.1.4

192.168.1.4 に ping を送信しています 32 バイトのデータ:

192.168.1.4 からの応答: バイト数 =32 時間 =3ms TTL=128

192.168.1.4 からの応答: バイト数 =32 時間 =3ms TTL=128

192.168.1.4 からの応答: バイト数 =32 時間 =1ms TTL=128

192.168.1.4 からの応答: バイト数 =32 時間 =2ms TTL=128

192.168.1.4 の ping 統計:

パケット数: 送信 = 4、受信 = 4、損失 = 0 (0% の損失)、

ラウンド トリップの概算時間 (ミリ秒):

最小 = 1ms、最大 = 3ms、平均 = 2ms

C:\>

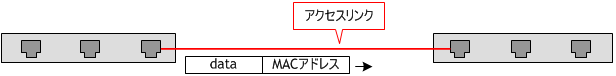

アクセスリンク上は、データに送信元MACアドレスと宛先MACアドレスが付いたイーサネットフレームが流れます。

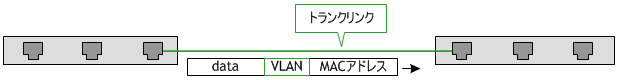

しかし、トランクリンク上は、このイーサネットフレームに VLAN 情報を付加したフレームが流れます。

付加した VLAN 情報には VLAN ID が入っており、この VLAN ID でどの VLAN のフレームかがわかります。

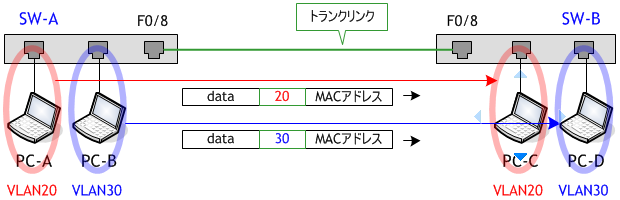

PC-A から PC-C にフレームを送るとき、SW-A の F0/8 (トランクポート) でフレームに SW-A の VLAN である VLAN20 の ID が付加され、SW-B の F0/8 (トランクポート) に送られます。ここでフレームから VLAN 情報は削除され、フレームは VLAN20 に送られます。PC-B から PC-D にフレームを送るときも同様です。

このように、フレーム毎にどの VLAN のフレームかを識別できるようにしたためので、1本のケーブルで複数の VLAN トラフィックを転送できるわけです。 フレームにVLAN情報を付加する方式 (トランキングカプセル化方式) には、Cisco 独自の ISL と 標準規格の IEEE802.1q の2種類の規格があります。

Catalyst スイッチは機種毎にサポートしている規格が異なりますが、比較的小規模な Catalyst スイッチでは、概ね古い機種は ISL を、新しい機種は IEEE802.1q をサポートしています。

しかし、トランクリンク上は、このイーサネットフレームに VLAN 情報を付加したフレームが流れます。

付加した VLAN 情報には VLAN ID が入っており、この VLAN ID でどの VLAN のフレームかがわかります。

PC-A から PC-C にフレームを送るとき、SW-A の F0/8 (トランクポート) でフレームに SW-A の VLAN である VLAN20 の ID が付加され、SW-B の F0/8 (トランクポート) に送られます。ここでフレームから VLAN 情報は削除され、フレームは VLAN20 に送られます。PC-B から PC-D にフレームを送るときも同様です。

このように、フレーム毎にどの VLAN のフレームかを識別できるようにしたためので、1本のケーブルで複数の VLAN トラフィックを転送できるわけです。 フレームにVLAN情報を付加する方式 (トランキングカプセル化方式) には、Cisco 独自の ISL と 標準規格の IEEE802.1q の2種類の規格があります。

Catalyst スイッチは機種毎にサポートしている規格が異なりますが、比較的小規模な Catalyst スイッチでは、概ね古い機種は ISL を、新しい機種は IEEE802.1q をサポートしています。

| Catalyst 1900 | ISL のみサポート |

|---|---|

| Catalyst 2900XL/3500XL/2970 | ISL と IEEE802.1q の両方をサポート |

| Catalyst 2940/2950/2960 | IEEE802.1q のみサポート |

< SW-A >

SW-A# sh flash:

Directory of flash:/

2 drwx 512 Mar 1 1993 07:32:37 +00:00 c2960-lanbasek9-mz.150-2.SE5

570 -rwx 106 Mar 1 1993 07:39:20 +00:00 info

572 -rwx 676 Mar 1 1993 00:07:59 +00:00 vlan.dat

571 -rwx 2072 Mar 1 1993 03:12:01 +00:00 multiple-fs

27998208 bytes total (11889152 bytes free)

SW-A#

VLAN の設定を行ったので、Flash メモリ内に vlan.dat ファイルが作成されています。

< SW-A > SW-A# delete flash:vlan.dat Delete filename [vlan.dat]? < Enter > Delete flash:vlan.dat? [confirm] < Enter > SW-A#

< SW-B > SW-B# delete flash:vlan.dat Delete filename [vlan.dat]? < Enter > Delete flash:vlan.dat? [confirm] < Enter > SW-B#

VLAN を設定するシナリオによる演習を行った場合は、最後に vlan.dat を削除することを忘れないようにしましょう。